Themenwelt Internet

Alle Themen von A - Z

- Amazon Prime

- Analog

- Bits und Bytes

- Breitband

- DVB-T

- Darknet

- DSL-Modem

- Einzelverbindungsnachweis

- Excel

- Gateway

- Glasfaserkabel

- Google Earth

- Gymondo

- Internettelefonie

- IPTV

- ISDN

- Koaxialkabel

- MAC-Adresse

- Malware

- Mediathek

- Mobiler WLAN-Router

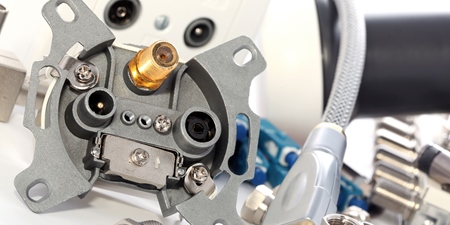

- Multimediadose

- Netzwerkkarte

- Provider

- Rückwärtssuche

- Sky Box Sets

- Sky Ticket

- Sonderrufnummern

- Surfen

- Telefonieren über WLAN

- Telefonrechnung

- URL

- Vectoring und Glasfaser

- Videotelefonie

- WLAN-Radio

- WLAN-Stick